(首圖源自網路)

我們先來說說Zoom,肺炎擴散帶動許多國家的居家上班潮,使視訊會議軟體的需求一飛衝天,其中大贏家莫過於美籍華人袁征創立的矽谷軟體公司Zoom及其同名軟體,他的身家也水漲船高,今年累計飆升逾800億元台幣。

就在Zoom成為當紅炸子雞時,上周被揭發有嚴重資安漏洞,從美國國會、國家航空暨太空總署(NASA)、德國外交部到我國政府都先後禁用,美國聯邦調查局(FBI)也警告使用Zoom的風險。

過去一周袁征多次公開宣示正多管齊下,加強Zoom安全,臉書前任安全長Alex Stamos更於8日透露獲邀擔任Zoom的外部安全顧問,Zoom忙著亡羊補牢還來得及嗎?

如果從股價來看,現階段投資人似乎買單。

Zoom股價今年完全說明了其產品的搶手程度變化,1月底還在76.3美元,2月後隨著疫情升溫而逐步攀高,並於3月23日盤中站上164.94美元,等於才一個半月出頭就飆升116%。

儘管Zoom的負面消息在春假前後發酵,使該公司股價的波段跌幅達三成,但到昨天收盤價已回穩至124.51美元,意味從今年高點累計跌幅縮小至30%之內。

然而,投資人或許買單,消費者卻不見得這麼想,特別是大企業及政府機構等有一定保密需求的Zoom用戶。

去年12月Zoom的用戶約1000萬人,但到了今年3月暴增至2億人,大家自然對疫情當下的視訊會議安全度有一定期望。

其實早在2019年7月,就曾傳出Zoom軟件加密缺陷的新聞,伴隨著使用人數短時間內突破2億人,終於摧毀了品牌的堤防。

在全球黑客組織的猛烈進攻下,Zoom在最近爆出了一系列的隱私安全漏洞:

比如安全加密手段不嚴,導致數以萬計的私人Zoom視頻被上傳至公開網頁,任何人都可在線圍觀,有的還包括參會人員的個人信息;

甚至有多個Zoom網絡教室和電話會議頻遭“劫持”,在視頻會議期間播放爆炸音樂或視頻、種族歧視甚至色情內容。這種做法也稱為“Zoom轟炸”(Zoom-bombing)。

超過50萬個Zoom賬戶在暗網出售,1塊錢買7000個

Zoom遭到的重錘還不止這些。昨日最新消息,在暗網和黑客論壇上,黑客正在免費提供一些Zoom帳戶,以便其他黑客用於“Zoom轟炸”惡作劇和惡意活動,從而在黑客社區中為自己獲得越來越高的聲譽。用來售賣的部分則單條售價不到一美分。

這對Zoom來說是坐實用戶信息大量洩露的實錘。

在看到賣家在黑客論壇上發布帳戶後,網絡安全情報公司Cyble出手購買了大量帳戶,以便可以將其用於警告客戶潛在的漏洞。

Cyble最終以每個賬戶0.002美分的價格,即一塊人民幣7000個賬戶左右的價格,購買了超過53萬張Zoom憑證。

購買的帳戶包括受害者的電子郵件地址,密碼,個人會議URL及其HostKey。

這些帳戶的電子郵件地址和密碼組合的列表被通過文本共享站點共享。

受害帳戶除了個人帳戶外,還包括許多銀行,諮詢公司,教育機構,醫療保健提供商和軟件供應商等公司帳戶。

黑客用在較早的數據洩露中洩漏的帳戶嘗試登錄Zoom,成功登錄的賬戶將被彙編成列表,然後出售給其他黑客。有的密碼是舊密碼,這表明其中一些憑證可能來自較舊的憑證填充攻擊。

這是一種蠻力攻擊形式,它利用通常通過網絡釣魚攻擊和數據洩露獲得的登錄信息(用戶名和密碼),來試著在其他網站登錄。Zoom帳戶的可用性使攻擊者能潛在地獲取有關該帳戶的其他數據。

平台“錯誤地”讓兩個在中國的數據中心

接受了在非中國區的“通話

在爆出產品存在重要安全漏洞後,Zoom官方承認了在應對近幾周流量激增的時候,平台“錯誤地”讓兩個在中國的數據中心接受了在非中國區的“通話(Accept calls)”,作為網絡擁堵時的備選。CEO袁征隨後解釋道:

“在正常情況下,Zoom的客戶端會優先向附近的首級數據中心發送請求,如果因為網絡擁擠導致多次請求失敗,客戶端會再連接兩個二級數據中心。在任何情況下,Zoom的客戶端都只會與本地區內合適的數據中心進行連接。”

然而事實並不是這樣,向數據中心傳輸的只是會議基本信息,不包含用戶的視頻等敏感信息。“上雲”只是將路徑和參會者信息上傳到雲端服務器或IDC(數據中心)上進行處理,真正的媒體流仍在公網上進行點對點傳輸,再由終端設備進行編解碼。

眾所周知,公網環境和雲服務器通常是不受Zoom管控的。當然這並不能說明Zoom沒有責任提醒用戶並做相關保護性措施;

Zoom所面對的安全性問題實際上是無可避免的,要做到外界期望的“端到端”加密是一次關於技術、投入回報和輿論的博弈。

根據Zoom在4月1號官方 Blogger上的解釋,目前做法是對每段傳輸的內容進行加密,而密鑰管理在雲端,因此引發了外界對相關風險敞口的推測。

而給出的解決方案是用戶可以選擇將密鑰管理部署在本地,這確實是當下相對合理的辦法,但多餘的成本自然由用戶買單。

所以說到底,這背後是經濟帳。就像袁征說的那樣,Zoom從一開始就不是為個人通信設計的,而是用於團隊遠程會議與協同。個人通信應用WhatsApp就使用的是端到端加密,但只能最多支持四方視頻聊天。

但是,Zoom卻在網站和營銷材料上宣稱產品使用了“端到端加密”,所以第二個爭議點就落在了誠信問題上。這個問題可大可小,放在中概股連續爆雷的當下,難免會挑動更多人的神經。

用戶可採取的安全防禦措施

1.了解使用Zoom時的隱私注意事項

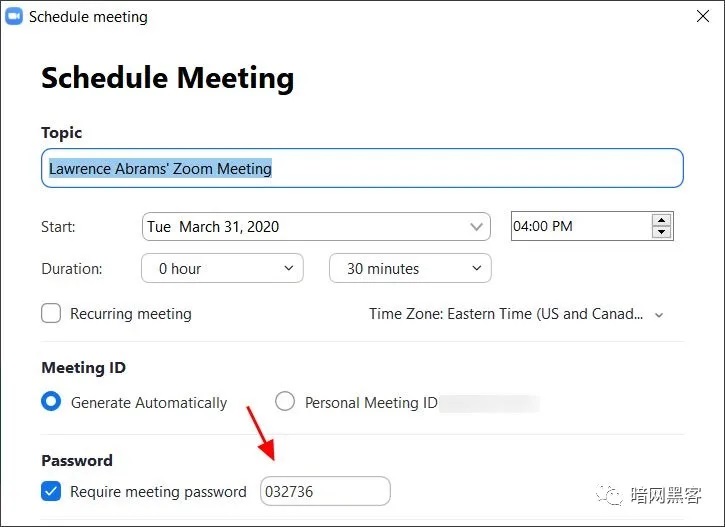

2.為Zoom會議添加密碼

創建新的Zoom會議時,Zoom將自動啟用“需要會議密碼”設置並分配一個隨機的6位數字密碼。

盡量不要取消選中此選項,因為這樣做將允許任何人未經許可訪問會議。

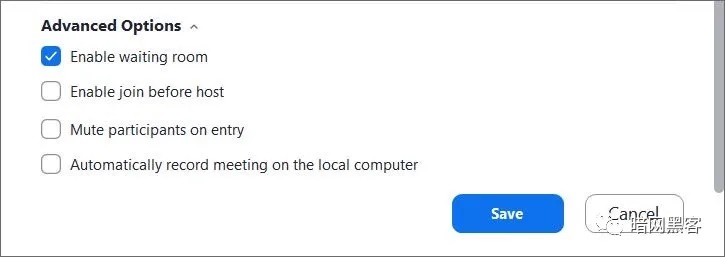

3.使用等候室功能

Zoom允許主持人(創建會議的主持人)啟用等候室功能,該功能可以防止用戶未經主持人允許就進入會議。

可以在會議創建期間通過以下方式啟用此功能:打開高級設置,選中“啟用候診室”設置,然後單擊“保存”按鈕。

4.及時更新Zoom客戶端

最新的Zoom更新默認情況下啟用會議密碼,並增加了對掃描會議ID的人員的保護。

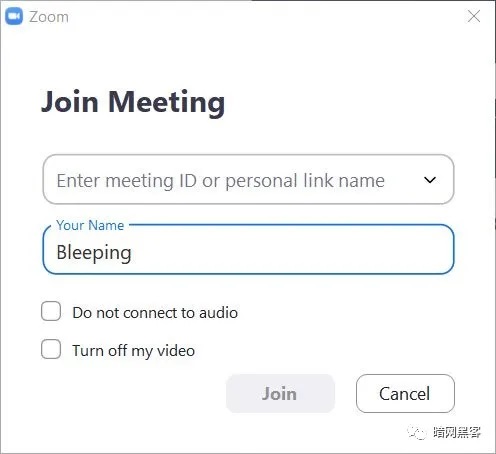

5.不要分享個人的會議ID

每個Zoom用戶都會獲得一個與其帳戶相關聯的永久“個人會議ID”(PMI)。

如果將個人的PMI交給其他人,他們將始終能夠檢查是否有正在進行的會議,如果未配置密碼,則有可能加入會議。

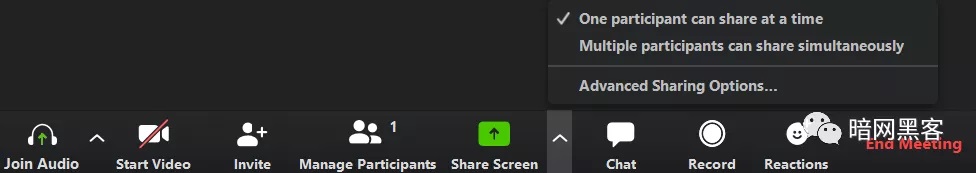

6.禁用參與者螢幕共享

為防止會議被他人劫持,應防止主持人以外的其他參與者共享他們的屏幕。

作為主持人,可以在會議中通過單擊“縮放”工具欄中“共享屏幕”旁邊的向上箭頭,然後單擊“高級共享選項”來完成此操作,如下所示。

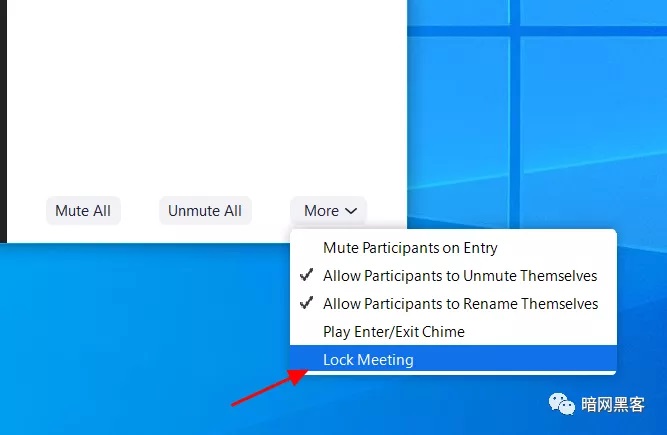

7.每個人加入完畢後鎖定會議

如果每個人都參加了會議,並且沒有邀請其他人,則應該鎖定會議,這樣其他人就不能參加。

為此,請單擊“縮放”工具欄上的“管理參與者”按鈕,然後在“參與者”窗格底部選擇“更多”。

然後選擇“鎖定會議”選項,如下所示。

8.不要發布Zoom的會議圖片

如果為Zoom會議拍照,那麼看到此照片的任何人都將能夠看到其相關會議ID,然後可以嘗試進入該會議。

攻擊者可能會使用它來嘗試通過顯示的ID手動加入來獲得未經授權的會議訪問權限。

9.不要發布會議的公共鏈接

創建Zoom會議時,切勿公開發布會議鏈接。這樣做會使諸如Google之類的搜索引擎對鏈接建立索引,並使搜索它們的任何人都可以訪問它們。

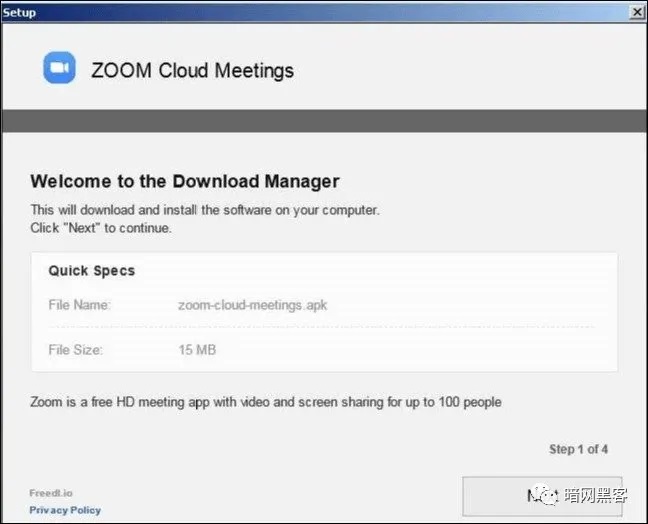

10.警惕以Zoom為主題的惡意軟件

自冠狀病毒爆發以來,製造惡意軟件、網絡釣魚詐騙和其他與疫情相關的攻擊的威脅參與者數量迅速增加,這包括偽裝為Zoom客戶端安裝程序的惡意軟件和廣告軟件安裝程序。

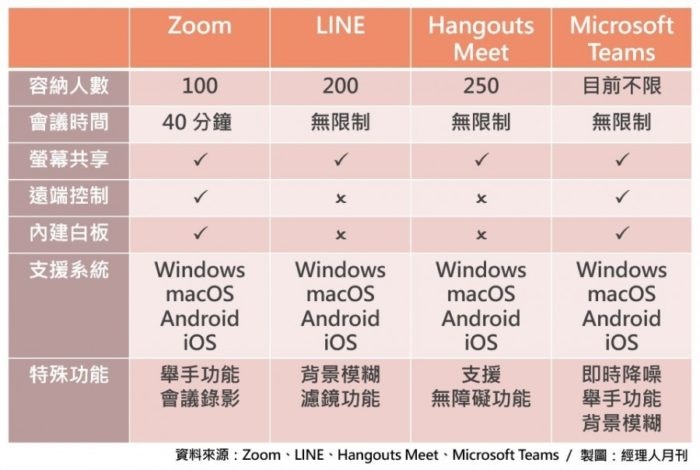

除了Zoom之外,還有LINE、Hangouts、Teams 可以使用 ~

這裡是經理人月刊整理的視訊會議軟體功能比一比

想了解更多視訊軟體和使用心得,數位時代也幫大家做了點評:

Zoom被禁了該改用哪款工具?

教師實測10款視訊軟體,一表詳列優勢與使用心得

參考資料:

暗網黑客:Zoom客戶端漏洞居然允許黑客竊取用戶Windows密碼

(本文參考:36Kr文章, 微信公眾號“新智元”(ID:AI_era),編輯:嘯林 、

聯合報新聞今周刊文章、微信公眾號”暗網黑客“文章、

36Kr文章, 微信公眾號“我思鍋我在”(ID:angelplusdevil),作者:GN 、

36Kr文章, 微信公眾號“腦極體”(ID:unity007),作者:藏狐 )